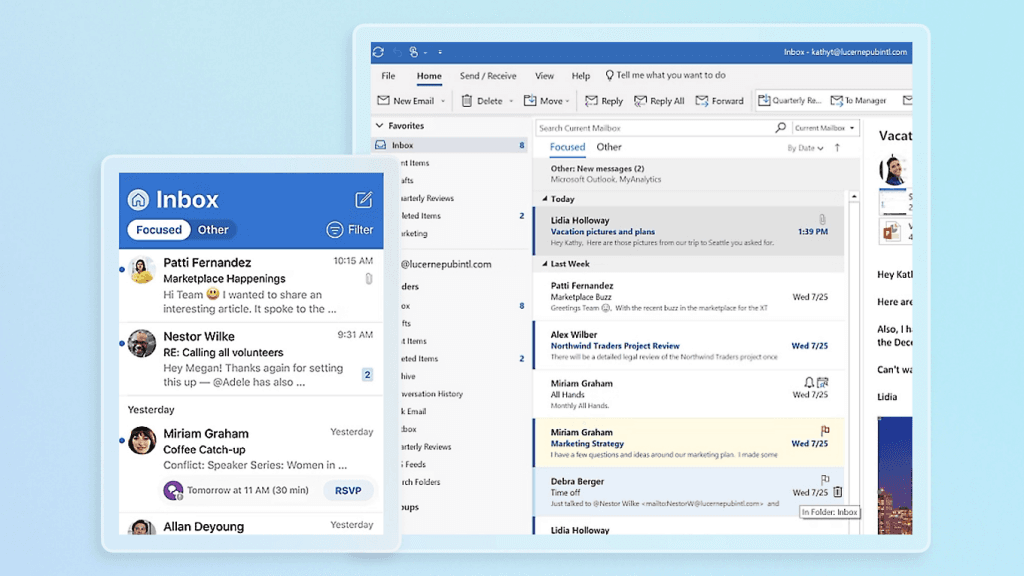

Дослідники виявили небезпечну вразливість у Microsoft Outlook, яка дозволяє зловмисникам отримувати хешовані паролі користувачів, надсилаючи лише електронного листа. Проблема отримала оцінку 9,8 із 10 за шкалою серйозності та зачіпає всі версії Outlook для Windows.

Зловмисники використовують спеціальні повідомлення з UNC-шляхом до SMB-ресурсу, розташованого на сервері, який вони контролюють. Коли Outlook обробляє такий лист, без будь-якої взаємодії з користувачем, він автоматично підключається до вказаного сервера, передаючи NTLM-хеші автентифікації. Ці дані можуть бути використані для доступу до інших систем, що підтримують NTLM.

Рекомендації:

- Обмеження трафіку: Блокуйте вихідний трафік SMB (TCP-порт 445) із локальної мережі до інтернету, щоб знизити ризик передачі облікових даних.

- Оновлення: Microsoft вже випустила патч для цієї вразливості (CVE-2023-23397). Рекомендується негайно його встановити.

- Скрипт перевірки: Використовуйте наданий Microsoft PowerShell-скрипт для аналізу поштових скриньок Exchange на предмет ознак експлуатації.

Ця ситуація наголошує на необхідності регулярного оновлення програмного забезпечення та моніторингу кіберзагроз. Для захисту систем користувачам слід діяти негайно, встановлюючи оновлення та дотримуючись рекомендацій Microsoft.